Il Sito Della Campagna Presidenziale Di Trump È Stato Hackerato: cosa sappiamo e la lezione da apprendere da questo fatto

Il 27 ottobre 2020 alle 16:50 circa, ora americana, il sito web della campagna presidenziale di Donald Trump, www.donaldjtrump.com, è stato compromesso. Gli hacker hanno lasciato un messaggio affermando di avere informazioni compromettenti sul presidente Trump. La pagina conteneva due ID portafoglio di criptovaluta Monero, e incoraggiava i visitatori a “votare” inviando criptovaluta, indicando che se il primo portafoglio avesse ricevuto più denaro del secondo, gli hacker avrebbero rilasciato queste informazioni compromettenti.

Il sito compromesso, si mostrava in questo modo ai visitatori:

Il sito web della campagna presidenziale di Donald Trump è realizzato con Expression Engine, un sistema di gestione dei contenuti (CMS) alternativo a WordPress, e sebbene non sia molto diffuso rispetto al CMS della doppia W, diamo comunque uno sguardo ai fatti che circondano questo incidente e quali lezioni potremmo apprendere.

Analisi tecnica

Il sito web della campagna utilizza Expression Engine CMS, un CMS commerciale con poche vulnerabilità note. Il sito utilizza anche Cloudflare come rete di distribuzione dei contenuti (CDN).

Poiché il sito è protetto da Cloudflare, gli hacker non sarebbero stati in grado di accedere al sito tramite FTP o SSH a meno che non conoscessero l’IP di origine, cioè l’IP del server che ospita il sito. Quando un sito utilizza Cloudflare, i visitatori accedono al sito tramite i server Cloudflare, e non attraverso il server di “origine” che effettivamente contiene il sito. Inoltre Cloudflare cerca di nascondere l’indirizzo IP del server di origine, rendendone difficile l’accesso a meno che non sia possibile scoprire l’indirizzo IP.

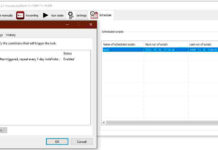

La stessa pagina mostrava due portafogli XMR (Monero). Monero è una criptovaluta popolare tra gli hacker perché utilizza un registro pubblico offuscato. Ciò significa che, sebbene le transazioni siano registrate, non sono tracciabili. Ciò rende impossibile scoprire chi ha inviato denaro a ciascun portafoglio o gli importi coinvolti.

Gli aggressori hanno anche indicato una chiave pubblica “Pretty Good Privacy” (PGP). È possibile utilizzare una chiave pubblica PGP per verificare i messaggi firmati e assicurarsi che il mittente del messaggio sia la stessa persona che ha inviato la chiave pubblica. Se gli hacker in seguito decidessero di rilasciare informazioni, potrebbero dimostrare di essere gli stessi autori che hanno hackerato il sito firmando le informazioni rilasciate con la loro chiave privata.

Solo le informazioni firmate con la loro chiave privata sarebbero verificabili utilizzando la chiave pubblica indicata. In questo caso, la chiave pubblica sembra corrispondere a un indirizzo email inesistente, [email protected].

Potenziali vettori di intrusione

Esistono diversi possibili vettori di intrusione, o meccanismi che gli hacker avrebbero potuto utilizzare per ottenere l’accesso al sito web della campagna presidenziale di Trump. Nei prossimi capitoli descriviamo diverse possibilità, ma per essere chiari, senza prove forensi che verifichino queste teorie, non possiamo sapere in modo definitivo come il sito sia stato compromesso.

In ogni caso, le credenziali compromesse sono di gran lunga il vettore di intrusione più probabile. Un ricercatore olandese ha recentemente affermato di aver avuto accesso all’account Twitter di Trump utilizzando la password “maga2020!”. Anche l’account Twitter di Trump è stato violato nel 2016, quando leak dei dati ha rivelato che stava usando la password “yourefired”.

Credenziali compromesse utilizzate per accedere a Expression Engine – Alta probabilità

Expression Engine, come la maggior parte dei sistemi di gestione dei contenuti, fornisce un pannello amministrativo per la pubblicazione dei contenuti. Per impostazione predefinita, si trova in /admin.php. Su donaldjtrump.com, tuttavia, l’accesso dell’amministratore è stato spostato in una posizione diversa, un esempio di buona prassi per la sicurezza.

Internet Archive indica che l’ultima volta che la pagina di amministrazione è stata accessibile nella posizione predefinita è stato nel giugno del 2015. Anche se fosse in una posizione nascosta, un utente malintenzionato sarebbe stato in grado di accedere al pannello di amministrazione, e sarebbe stato in grado di modificare qualsiasi contenuto sul sito, anche se non avrebbero avuto accesso a nessuna informazione sensibile.

Le pagine “Privacy Policy” e “Termini e condizioni” visualizzano un errore “404 pagina non trovata” ore dopo il ripristino del sito. Ciò indica che qualcosa è cambiato nel sistema di gestione dei contenuti stesso, piuttosto che nella configurazione di Cloudflare. Quindi riteniamo che il sia più alta la probabilità che il sito sia stato compromesso grazie a delle credenziali deboli di accesso, piuttosto che per colpa di Cloudflare, ipotesi che descriviamo di seguito.

credenziali compromesse utilizzate per accedere a Cloudflare – Probabilità media

Se un utente malintenzionato fosse in grado di accedere all’account Cloudflare del sito, avrebbe potuto indirizzare il dominio a un indirizzo IP sotto il proprio controllo, sostituendo efficacemente il contenuto del sito con il contenuto del proprio account di hosting. Questo potrebbe anche spiegare come il sito di Trump sia stato in grado di “ripristinare” il contenuto originale così rapidamente.

Se fosse stato così, il semplice reindirizzamento del dominio all’IP corretto avrebbe annullato l’hackeraggio in pochi istanti. Tuttavia il fatto che alcune pagine del sito, come l ‘”Informativa sulla privacy” e i “Termini di servizio” visualizzano ancora errori 404 poche ore dopo il ripristino del sito, indica che si potrebbe trattare di un vettore di intrusione meno probabile.

Credenziali compromesse o ingegneria sociale utilizzata per modificare i domain nameservers presso il registrar – Probabilità bassa

Questo funzionerebbe utilizzando un meccanismo simile a quello spiegato per Cloudflare. Se un utente malintenzionato fosse in grado di accedere all’account in cui è stato registrato il dominio donaldjtrump.com o di accedere all’account presso il registrar del dominio, potrebbe essere in grado di indirizzarlo verso un altro server posto sotto il proprio controllo .

Il fatto che alcune pagine del sito visualizzino ancora errori 404 indica che questa è una possibilità meno probabile. Inoltre, le modifiche al nameserver richiedono in genere un tempo sufficiente per propagarsi e la pagina con ilmanifesto dell’hacker sarebbe probabilmente ancora visibile.

Server di origine violato tramite FTP o SSH – Bassa probabilità

Questo è lo scenario meno probabile poiché gli hacker avrebbero divuto conoscere l’indirizzo IP di origine del sito e le credenziali FTP o SSH dell’account di hosting del sito per connettersi direttamente senza essere bloccati da Cloudflare.

Vulnerabilità dell’applicazione Web – Bassa probabilità

Sebbene sia possibile che una vulnerabilità in Expression Engine sia stata sfruttata, tuttavia questo CMS ha poche vulnerabilità note e le probabilità che una vulnerabilità 0-day in questo CMS rimanga sconosciuta a lungo sono basse. Inoltre, sarebbe necessaria una catena di vulnerabilità o exploit per consentire l’escalation dei privilegi o l’esecuzione di codice in modalità remota per consentire all’autore dell’attacco di manipolare il sito in questo modo.

Conclusioni

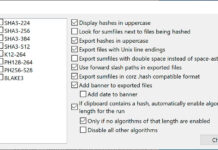

Quasi ogni possibile scenario include lo sfruttamento delle credenziali utilizzate per ottenere l’accesso al sito donaldjtrump.com. In quasi tutti i casi, se avevano l’autenticazione a 2 fattori abilitata avrebbero potuyo impedire il verificarsi di un simile scenario. È anche un promemoria per tutti quelli che gestiscono un sito, ovvero che è importante abilitare l’autenticazione a 2 fattori non solo sul pannello amministrativo del proprio sito web, ma su ogni servizio collegato ad esso, compresi quelli che potremmo considerare non vulnerabili.

Se le credenziali che stiamo utilizzando sono state esposte a una violazione di dati, non importa quanto sia sicuro il servizio che stiamo utilizzando. Abilitando l’autenticazione a 2 fattori, aggiungeremo un ulteriore livello di protezione.